In het digitale tijdperk, waar informatie macht is, zijn cybercriminelen voortdurend op zoek naar innovatieve manieren om systemen binnen te dringen en compromitteren om waardevolle gegevens te verkrijgen. Een van de meest geavanceerde en effectieve methoden hiervoor is de Man-in-the-Middle-aanval (MITM). In dit artikel zullen we dieper ingaan op wat deze aanval inhoudt, hoe deze wordt uitgevoerd, echte voorbeelden, hoe je het kunt detecteren en, het belangrijkste, hoe je het kunt voorkomen.

Definitie van de Man-in-the-Middle-aanval (MITM)

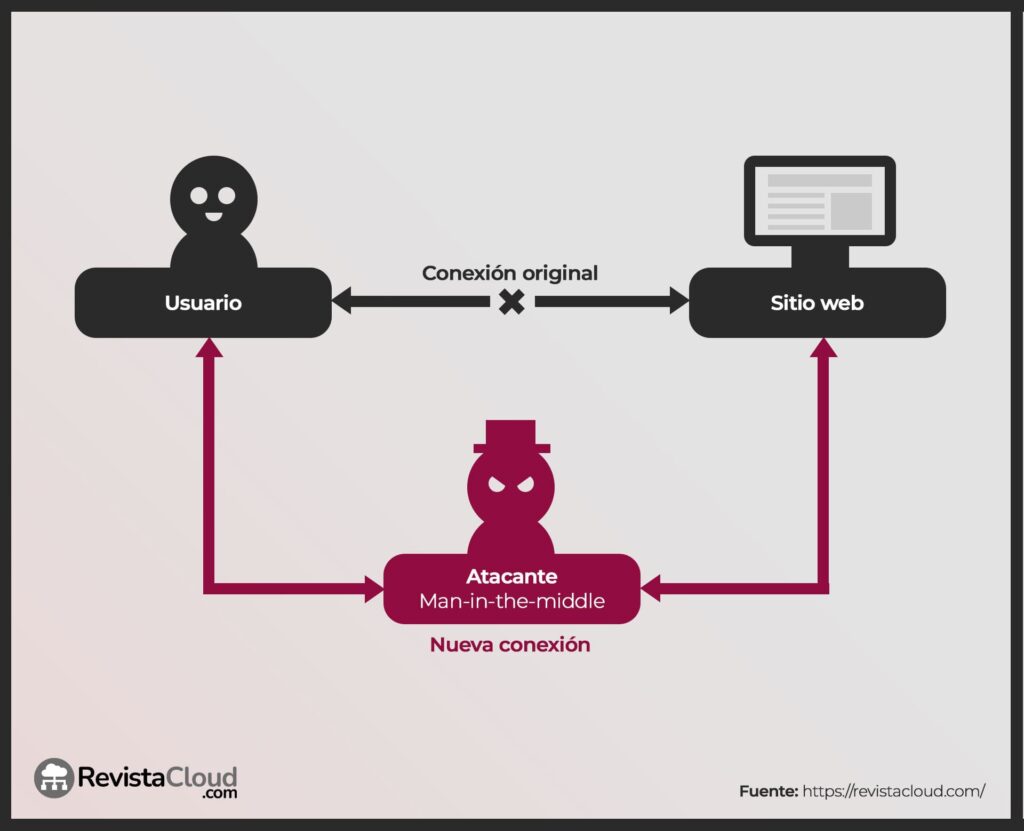

Een Man-in-the-Middle-aanval verwijst naar ongeautoriseerde tussenkomst in een lopend gesprek of gegevensoverdracht tussen twee partijen, zonder dat een van hen zich bewust is van deze tussenkomst. Op het eerste gezicht lijkt het op een normale communicatie tussen twee systemen, maar de aanvaller luistert stiekem mee of wijzigt zelfs de verzonden informatie.

Doelen en gevolgen van MITM

Het belangrijkste doel van deze aanval is het verkrijgen van vertrouwelijke informatie: bankrekeninggegevens, creditcardnummers, inloggegevens en meer. Deze gegevens kunnen later worden gebruikt voor fraude, identiteitsdiefstal of illegale overboekingen. Omdat deze aanvallen in real-time plaatsvinden, wordt de inbraak vaak pas ontdekt nadat de schade al is aangericht.

De twee essentiële fasen van een Man-in-the-Middle-aanval

- Onderschepping:

- Valse toegangspunten: Aanvallers kunnen Wi-Fi-access points op openbare plaatsen opzetten in de hoop dat nietsvermoedende slachtoffers verbinding maken. Zodra ze verbonden zijn, worden al hun gegevens doorgestuurd naar de aanvaller.

- IP-spoofing: Door middel van het manipuleren van IP-pakketten kan de dader het verkeer van het slachtoffer omleiden naar frauduleuze websites.

- ARP-spoofing: Door een valse MAC-adres te koppelen aan een legitiem IP-adres, kan de aanvaller toegang krijgen tot alle gegevens die naar dat IP worden gestuurd.

- DNS-spoofing: De hacker manipuleert DNS-responses, waardoor slachtoffers worden omgeleid naar frauduleuze pagina’s die legitiem lijken.

- Decryptie:

- HTTPS-spoofing: De aanvaller misleidt de browser door een valse certificaat te presenteren, waardoor de gebruiker naar een frauduleuze site wordt geleid.

- SSL-kaping: Hier onderbreekt de aanvaller de verbinding tussen de gebruiker en een veilige server, waardoor toegang wordt verkregen tot de verzonden informatie.

- SSL-stripping: Deze tactiek zorgt ervoor dat een beveiligde HTTPS-verbinding wordt omgezet naar een onbeveiligde HTTP-verbinding, waardoor de aanvaller de activiteit van de gebruiker onversleuteld kan bekijken.

Echte gevallen van MITM-aanvallen

- Superfish (2015): Deze adware, voorgeïnstalleerd op Lenovo-computers, maakte het mogelijk om veilig verkeer te onderscheppen met behulp van valse certificaten.

- Kwetsbaarheden in mobiel bankieren-apps (2017): Deze kwetsbaarheden stelden iOS- en Android-gebruikers bloot aan mogelijke MITM-aanvallen door gebreken in cert