Het ransomware-landschap blijft zich ontwikkelen met verontrustende trends die van invloed zijn op belangrijke sectoren en kritieke kwetsbaarheden blootleggen. Volgens het nieuwste rapport van het Halcyon bedreigingsonderzoeksteam, gebaseerd op in december 2024 verzamelde inlichtingen, blijven de verfijning en het bereik van ransomware-aanvallen toenemen.

Meest getroffen sectoren

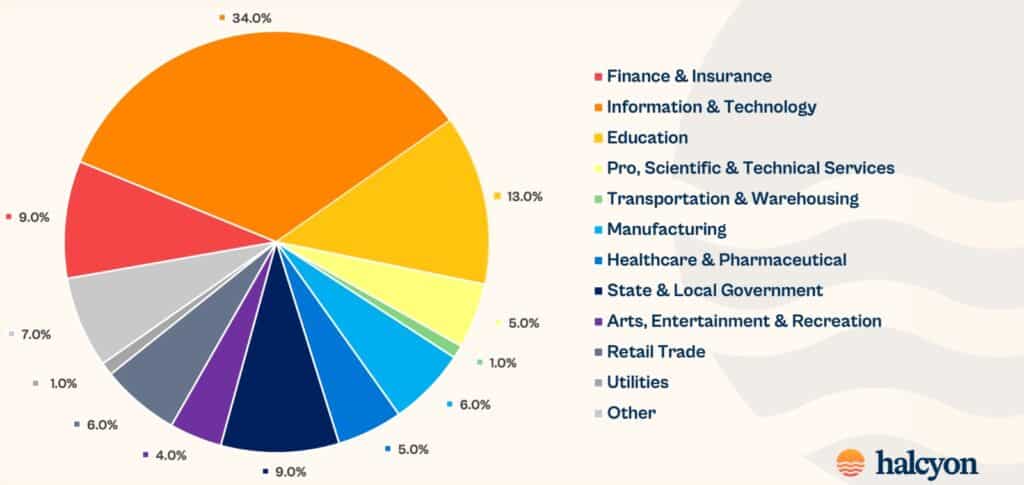

In december 2024 waren de sectoren die het meest getroffen werden door ransomware als volgt:

- Informatietechnologie (IT): 34% (+6% maand op maand).

- Onderwijs: 13% (ongewijzigd).

- Financiën en verzekeringen: 9% (-4%).

- Lokale en regionale overheden: 9% (+1%).

- Andere sectoren: 7% (+6%).

- Productie: 6% (-7%).

- Detailhandel: 6% (+3%).

- Gezondheidszorg en farmacie: 5% (ongewijzigd).

- Professionele, wetenschappelijke en technische diensten: 5% (+2%).

- Kunst, amusement en recreatie: 4% (-4%).

Deze gegevens benadrukken dat kritieke sectoren zoals IT, onderwijs en financiën voortdurend doelwit blijven voor cybercriminelen, wat leidt tot aanzienlijke uitdagingen voor de beveiliging van infrastructuur en gegevens.

Gebruikte hulpmiddelen en technieken

Het rapport benadrukt dat dreigingsactoren geavanceerde hulpmiddelen gebruiken als voorbodes van ransomware-aanvallen. Deze hulpmiddelen omvatten:

- Hacktool.EdRSilencer/EDRStealer: Ontworpen om endpoint detectie en reactieoplossingen (EDR) uit te schakelen, wat onopgemerkte kwaadaardige activiteiten vergemakkelijkt.

- Hacktool.Lazagne/Clyp: Een credentialedief die gevoelige informatie zoals wachtwoorden en authenticatietokens onttrekt.

- Hacktool.MailBruter: Een hulpmiddel om e-mailaccounts te compromitteren door brute-force-aanvallen.

- Hacktool.sharphound/msil: Gebruikt om Active Directory-omgevingen in kaart te brengen, wat laterale bewegingen en privilege escalatie mogelijk maakt.

Belangrijkste gedetecteerde ransomware-families

Onder de door Halcyon geblokkeerde ransomware-payloads bevinden zich:

- LockBit/Fragtor: Bekend om zijn snelheid van versleuteling en geavanceerde ontwijkingsmogelijkheden.

- Phobos/Zusy: Een aanpasbare ransomware met capaciteiten voor datadiefstal.

- LockBit/BlackMatter: Combineert kenmerken van de LockBit- en BlackMatter-families, gebruikmakend van dubbele afpersingstactieken.

- Akira/Dacic: Bekend om het uitschakelen van veiligheidshulpmiddelen en het versleutelen van kritieke gegevens.

- Incransom/Imps: Gebruikt dubbele afpersing door gegevens te exfiltreren voordat ze worden versleuteld.

Focus op dubbele afpersing

De meeste moderne varianten van ransomware gebruiken nu dubbele afpersingstactieken. Dit houdt niet alleen de versleuteling van gegevens in, maar ook de dreiging van het publiceren van gestolen informatie als de slachtoffers het losgeld niet betalen. Deze strategie verhoogt de druk op de getroffen organisaties, waardoor ze geconfronteerd worden met financiële en reputatierisico’s.

Prognoses voor 2025

Het rapport geeft aan dat een opleving van geavanceerde dreigingen zoals LockBit 4.0 wordt verwacht, met de geplande release in februari 2025. Bovendien hebben groepen zoals Cl0p hun exploitatiecampagnes geïntensiveerd, wat benadrukt hoe belangrijk voortdurende waakzaamheid is.

Aanbevolen beschermingsmaatregelen

Om de risico’s te mitigeren, suggereert Halcyon:

- Proactieve strategieën implementeren: Inclusief netwerksegmentatie en strikt beheer van privileges.

- Voortdurend monitoren: Geavanceerde detectie- en reactieoplossingen adopteren.

- Trainen van medewerkers: Om phishingpogingen te herkennen en menselijke fouten te minimaliseren.

- Regelmatig back-ups van gegevens maken: Met kopieën die offline worden opgeslagen.

De dynamische aard van ransomware onderstreept het belang van een alomvattende cybersecurityCyberbeveiligingsoplossingen zijn essentieel in het digitale t… strategie om organisaties te beschermen tegen de toenemende risico’s in 2025.

via: Halcyon